Alors que les pirates informatiques représentent une menace potentielle pour la sécurité des satellites et des missions spatiales. Les communications sont cryptées, mais les clés stockées dans des mémoires sont parfois détériorées par les rayons cosmiques. C’est là que le Raspberry Pi Zero entre en action et permet de tester des solutions de récupération des clés.

Cet article est la traduction d’un article paru sur https://magpi.raspberrypi.org/articles/cryptography-ice-cube-experiment

Ice Cube, un Pi Zero dans l’ISS

Dans l’espace, personne ne peut vous entendre crier, mais certaines personnes sont déterminées à écouter les communications échangées entre la Terre et les satellites en orbite. La sécurité et la sûreté risquent donc d’être compromises. C’est pourquoi une équipe de chercheurs de l’Agence spatiale européenne (ESA) a cherché à renforcer la cybersécurité pour les futures missions spatiales.

« Il existe un risque que les satellites soient interceptés et piratés, ce qui les rend susceptibles d’être contrôlés par un tiers malveillant« , explique Emmanuel Lesser : « Cela représente un risque important pour une mission et un problème commercial, car les satellites sont très chers et les données transmises sont sensibles. Il est important que nous les protégions. »

Emmanuel Lesser, ingénieur à l’ESA, assure la sécurité des produits logiciels pour le programme d’observation de la Terre Copernicus et la mission Biomass.

La forme adaptée : un cube

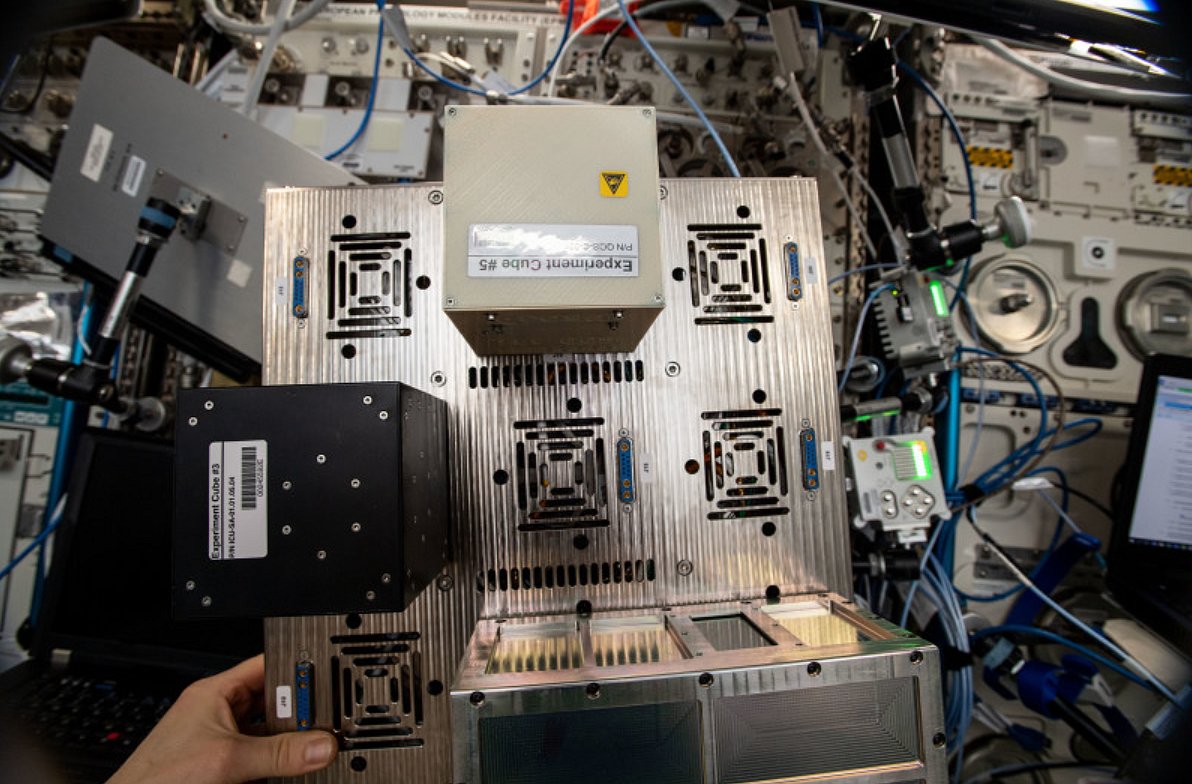

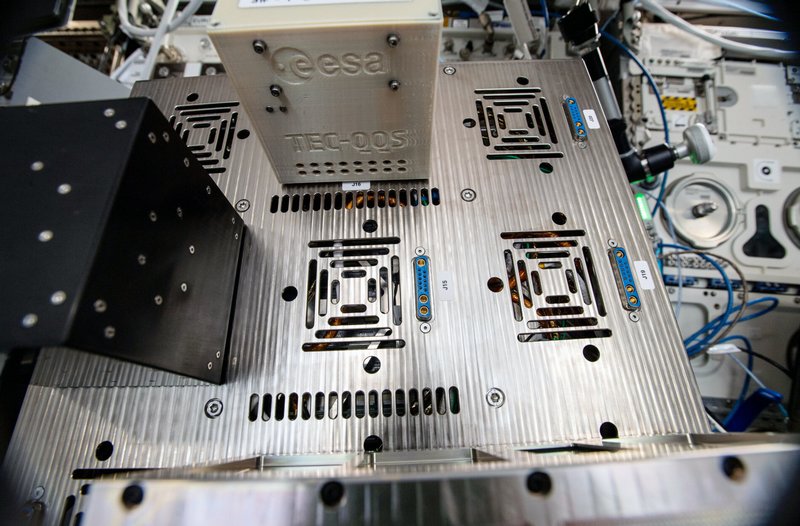

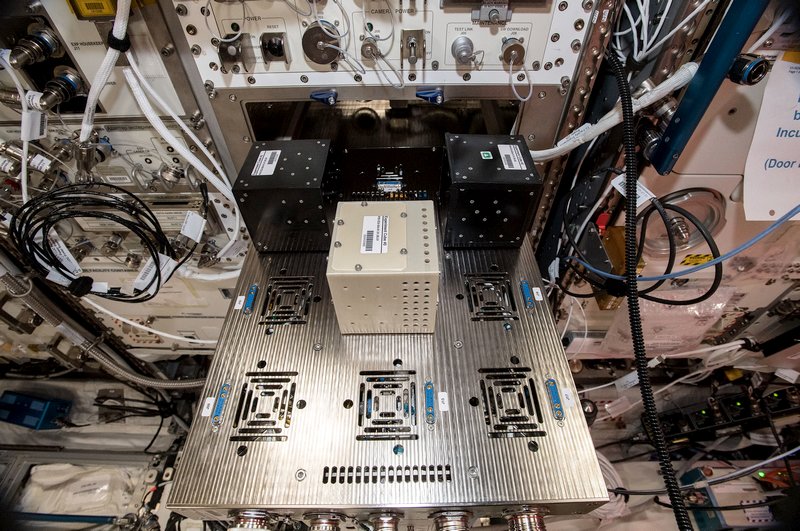

L’une des solutions de cybersécurité étudiées par l’ESA fait appel à un Raspberry Pi Zero, sur lequel travaille une équipe dirigée par Emmanuel. Baptisée Cryptography ICE Cube, ou CryptIC en abrégé, l’expérience a pour but de rendre les communications sécurisées basées sur le chiffrement réalisables, même pour les plus petites missions spatiales. Elle est actuellement opérationnelle dans le module de laboratoire spatial Columbus de l’ISS.

« Nous voulions que l’expérience ait un faible encombrement et une consommation d’énergie relativement modeste« , explique Emmanuel. « Nous voulions également réaliser une communication sécurisée en utilisant les composants les moins chers. Nous savions que les petites missions, telles que celles qui utilisent des CubeSats [satellites miniaturisés pour la recherche spatiale], utilisent des signaux non cryptés. Cela les rend vulnérables, aussi avons-nous examiné les possibilités.«

Étant donné que le centre ICE Cubes de Columbus propose une installation plug-and-play pour les expériences de la taille d’un cube, l’idée était de faire entrer CryptIC dans une boîte beige mesurant 10 cm de côté. « Nous avons pu utiliser un Raspberry Pi Zero tel qu’il est livré d’origine dans sa boîte« , explique Emmanuel. « Sur celui-ci se trouve une version de Raspbian durcie pour l’espace qui a été préalablement commandée par l’ESA. Elle supprime les parties inutiles du système et comporte donc moins de bibliothèques, dont certaines que nous avons dû réinstaller. Mais notre principale tâche après cela a été d’écrire le logiciel en Python en utilisant certaines des bibliothèques existantes ainsi que les nôtres.«

« Nous testons deux approches connexes du problème de chiffrement pour les systèmes non protégés contre les rayonnements« , explique Lukas Armborst, jeune diplômé stagiaire de l’ESA. « La première consiste en une méthode de ré-échange de la clé de chiffrement si elle est corrompue. Cette opération doit être effectuée de manière sûre et fiable, afin de rétablir très rapidement la liaison sécurisée. Cette méthode repose sur une clé de base secondaire de repli, qui est câblée dans le matériel afin qu’elle ne puisse pas être compromise. Cependant, cette solution matérielle ne peut être utilisée que pour un nombre limité de clés, ce qui réduit la flexibilité.

La seconde est une approche expérimentale de reconfiguration matérielle qui permet de récupérer rapidement si la clé de chiffrement est compromise par des « inversions de bits » de la mémoire déclenchées par les rayonnements. Un certain nombre de noyaux de microprocesseurs sont intégrés au CryptIC sous la forme de réseaux de portes programmables par l’utilisateur (FPGA), plutôt que de puces informatiques fixes. Ces noyaux sont des copies redondantes de la même fonctionnalité. En conséquence, si l’un d’eux tombe en panne, un autre peut prendre le relais, tandis que le noyau défectueux recharge sa configuration, se réparant ainsi lui-même.«

Le Raspberry Pi Zero du projet devait également être recouvert d’un revêtement plastique « conforme ». « Il s’agit d’une exigence de l’ISS qui permet simplement d’éviter les risques d’incendie. Vous ne vous en rendriez pas compte à moins de regarder très attentivement », explique Emmanuel. L’ordinateur est contrôlé à partir d’un ordinateur portable basé sur Terre, au centre technique ESTEC de l’ESA aux Pays-Bas, et les données sont envoyées en quasi temps réel via l’opérateur ICE Cubes Space Applications Services à Bruxelles. Nous n’envoyons pas de données réellement sensibles, seulement des chaînes de caractères « hello world », des articles et des images », poursuit Emmanuel. Il teste la faisabilité de l’utilisation d’une clé de secours qui ne peut pas être compromise depuis le sol, tout en étudiant si les noyaux de microprocesseurs qui sont basés sur des réseaux de portes programmables en champ sont capables d’offrir une redondance si un noyau est affecté par des radiations. »

Le système CryptIC embarquait également d’autres expériences, avec notamment l’évaluation des performances des mémoires informatiques du commerce dans l’environnement spatial.

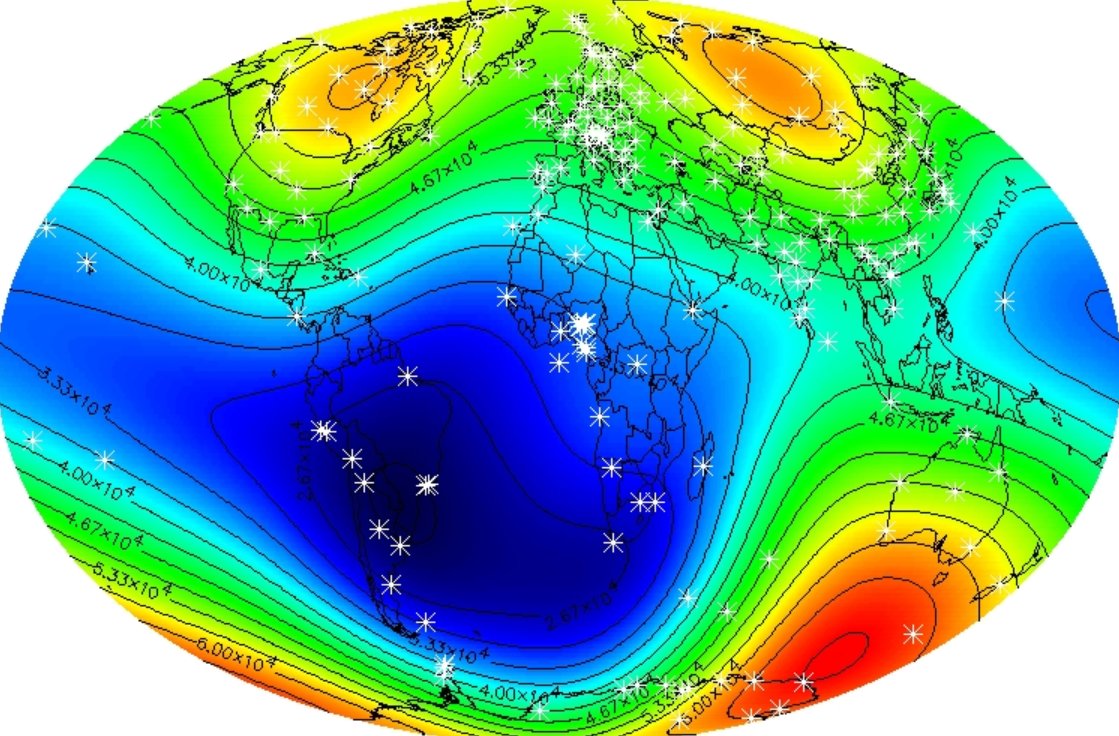

Enfin, le CryptIC enfermait aussi un dosimètre de rayonnement fourni par le Cern pour relever le niveau de radiation sur Terre et notamment sur la zone de « l’Anomalie magnétique de l’Atlantique sud ».

Les expériences ont fonctionnent en continu depuis septembre 2019 et Emmanuel dit que l’équipe prévoit d’utiliser des Raspberry Pi Zero pour de futures expériences. « Idéalement, nous aimerions avoir plus de RAM et une version sans WiFi – nous avons dû en acheter un plus ancien sur eBay parce que l’ISS ne permet pas le WiFi sans une procédure spéciale – mais il est presque parfait pour ce que nous voulons« , conclut-il.

Conclusion

Encore un exemple d’utilisation de la framboise dans des expériences « sérieuses » dans lesquelles la fiabilité du Raspberry Pi n’est plus à démontrer après presque 10 ans de bons et loyaux services.

Sources

- https://magpi.raspberrypi.org/articles/cryptography-ice-cube-experiment

- https://en.wikipedia.org/wiki/ICE_Cubes_Service

- https://www.esa.int/ESA_Multimedia/Images/2019/07/Cryptography_ICE_Cube_experiment

- https://www.esa.int/Enabling_Support/Space_Engineering_Technology/Putting_everyday_computer_parts_to_space_radiation_test

L’article est intéressant mais attention à l’anglicisme « crypté » qui ne veut rien dire dans ce contexte. On parle de « chiffrement » et non de « cryptage » ici.

Merci pour cette précision

Effectivement c’est le terme qui convient

Je vais revoir ça 👍

Bonjour

c’est rectifié

après si on regarde un peu nos cousins du Québec acceptent ce mot

https://fr.wikipedia.org/wiki/Chiffrement#Terminologie

Le terme « cryptage » et ses dérivés viennent du grec ancien κρυπτός, kryptós, « caché, secret ». Il se rencontre couramment dans cette acception. Le Grand dictionnaire terminologique de l’Office québécois de la langue française le mentionne comme tel : « La tendance actuelle favorise les termes construits avec crypt-. Plusieurs ouvrages terminologiques récents privilégient cryptage au lieu de chiffrement, terme utilisé depuis longtemps pour désigner cette notion

ainsi que le dictionnaire Robert :

https://dictionnaire.lerobert.com/definition/cryptage

Opération par laquelle un message est rendu inintelligible à quiconque ne possède pas la clé permettant de retrouver la forme initiale. ➙ chiffrage.

Je pense que, comme pour tous les mots de la langue française, les choses évoluent et que ça va dans le sens de l’utilisation…

cdt

francois

Salut à tous.

La différence entre crypter et chiffrer tient dans la réversibilité du code utilisé.

Si le code est réversible alors il s’agit d’un chiffrement sinon il s’agit d’un cryptage.

C’est pourquoi, ils ne sont pas synonymes.

Un mot de passe se crypte car le but est de le rendre inintelligible quand il est stocké.

Quand on cherche à valider un mot de passe, la saisie est cryptée puis comparée avec celui qui est stocké.

Un message chiffré, pour être lu, doit subit l’opération inverse de sa codification.

Cordialement.

Artemus24.

@+