Alors que le microcontrôleur RP2350 souffle sa première bougie, la Fondation Raspberry Pi annonce une mise à jour majeure avec l’arrivée du modèle A4, corrigeant plusieurs failles matérielles et de sécurité. Elle en profite pour dévoiler le RP2354, une version enrichie avec mémoire flash intégrée, et relance un Hacking Challenge doté d’un prix de 20 000 $ ! Le tout, sans changer la compatibilité matérielle ni alourdir la facture. Tour d’horizon des nouveautés et implications pour les développeurs, les bidouilleurs… et les passionnés de sécurité.

Au sommaire :

- 1 RP2350 A4, RP2354, et un nouveau Hacking Challenge

- 1.1 RP2350 A2 vs A4 : des différences notables pour corriger les vulnérabilités

- 1.2 RP2354 avec mémoire flash intégrée pour projets embarqués compacts

- 1.3 Un hacking challenge autour de la cryptographie AES embarquée

- 1.4 RP2350 Pico SDK 2.2.0 : compatibilité assurée avec la version A4

- 1.5 RP2350 A4 : un simple metal spin aux effets concrets

- 1.6 FAQ

- 1.7 RP2354 : mémoire flash intégrée (en die empilé) pour applications compactes

- 1.8 Microcontrôleur Raspberry Pi 5V tolérant : attention aux conditions

- 1.9 Sources

RP2350 A4, RP2354, et un nouveau Hacking Challenge

Cet article est la traduction d’un article paru ici. L’article date de janvier 2025 mais les RP2350 et RP2354 sont sortis fin juillet 2025.

RP2350 A2 vs A4 : des différences notables pour corriger les vulnérabilités

Le RP2350, est un microcontrôleur de seconde génération, il approche de sa première année d’existence. Depuis août dernier, la Fondation a vendu plus d’un demi-million de cartes Pico 2 et Pico 2 W, et le RP2350 s’est retrouvé dans une multitude de produits tiers, allant des afficheurs sécurisés aux cartes de développement en passant par des synthétiseurs.

Comme tout dispositif en silicium, le RP2350 n’était pas parfait dès sa première version. Le stepping (Révision) de lancement, désigné A2, est affecté par plusieurs errata, notamment une erreur dans la conception des pads GPIO qui empêche ces derniers de passer correctement à l’état haute impédance (Erratum 9), ainsi que plusieurs failles de sécurité identifiées par les participants à notre premier RP2350 Hacking Challenge. Aujourd’hui, nous sommes heureux d’annoncer la disponibilité immédiate du nouveau stepping A4, qui corrige la grande majorité de ces problèmes.

RP2354 avec mémoire flash intégrée pour projets embarqués compacts

Parallèlement à la disponibilité du stepping A4, la Fondation lance également le RP2354 : des variantes broche-à-broche compatibles des versions 60 broches (RP2350A) et 80 broches (RP2350B) du RP2350, intégrant 2 Mo de mémoire flash directement dans le boîtier. Le RP2354 ne coûte que 20 cents de plus que son équivalent RP2350.

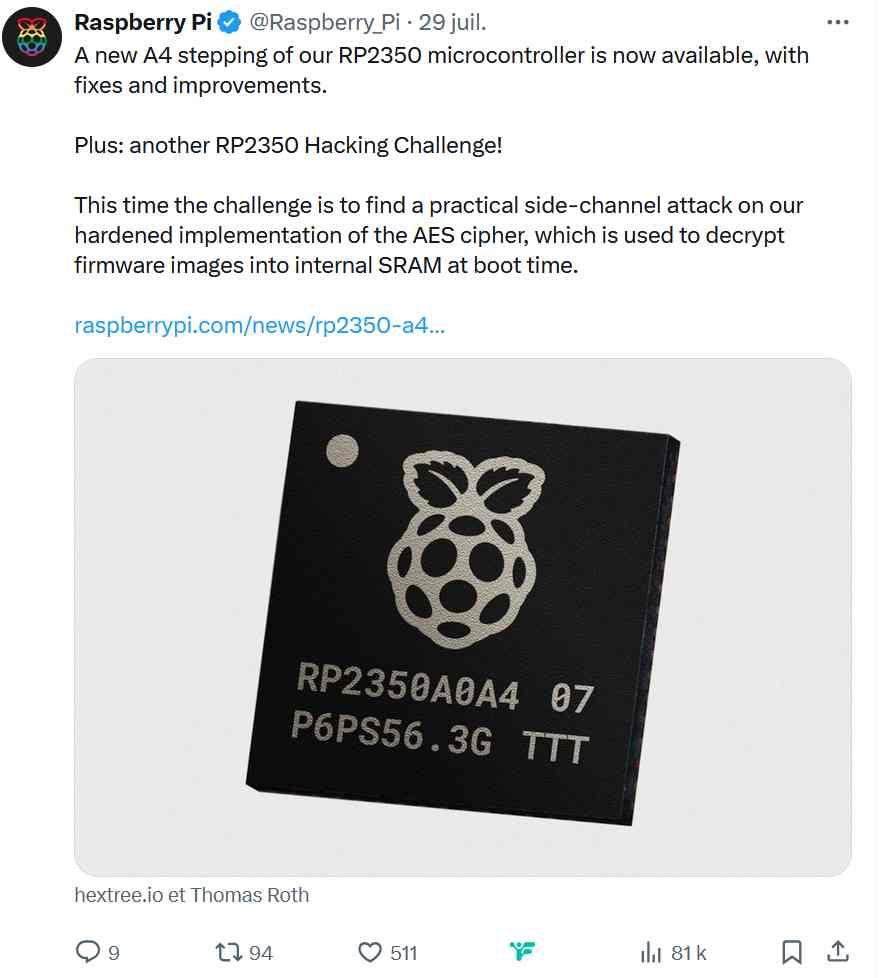

Un hacking challenge autour de la cryptographie AES embarquée

Et enfin, la Fondation lance un nouveau RP2350 Hacking Challenge, avec à la clé un prix de 20 000 dollars pour une attaque par canal auxiliaire sur la bibliothèque AES renforcée qui protège le bootloader de déchiffrement.

Le challenge RP2350 de l’année dernière a été un vrai plaisir, alors pour célébrer la sortie du A4, on remet ça ! Cette fois, le défi est de trouver une attaque par canal auxiliaire (side-channel) contre l’implémentation renforcée du chiffrement AES, utilisée pour déchiffrer le firmware dans la SRAM interne au démarrage.

La Fondation collabore de nouveau avec Thomas « stacksmashing » Roth et l’équipe de Hextree.io pour définir le règlement du concours.

RP2350 Pico SDK 2.2.0 : compatibilité assurée avec la version A4

Qu’est-ce qui est corrigé dans le stepping A4 ?

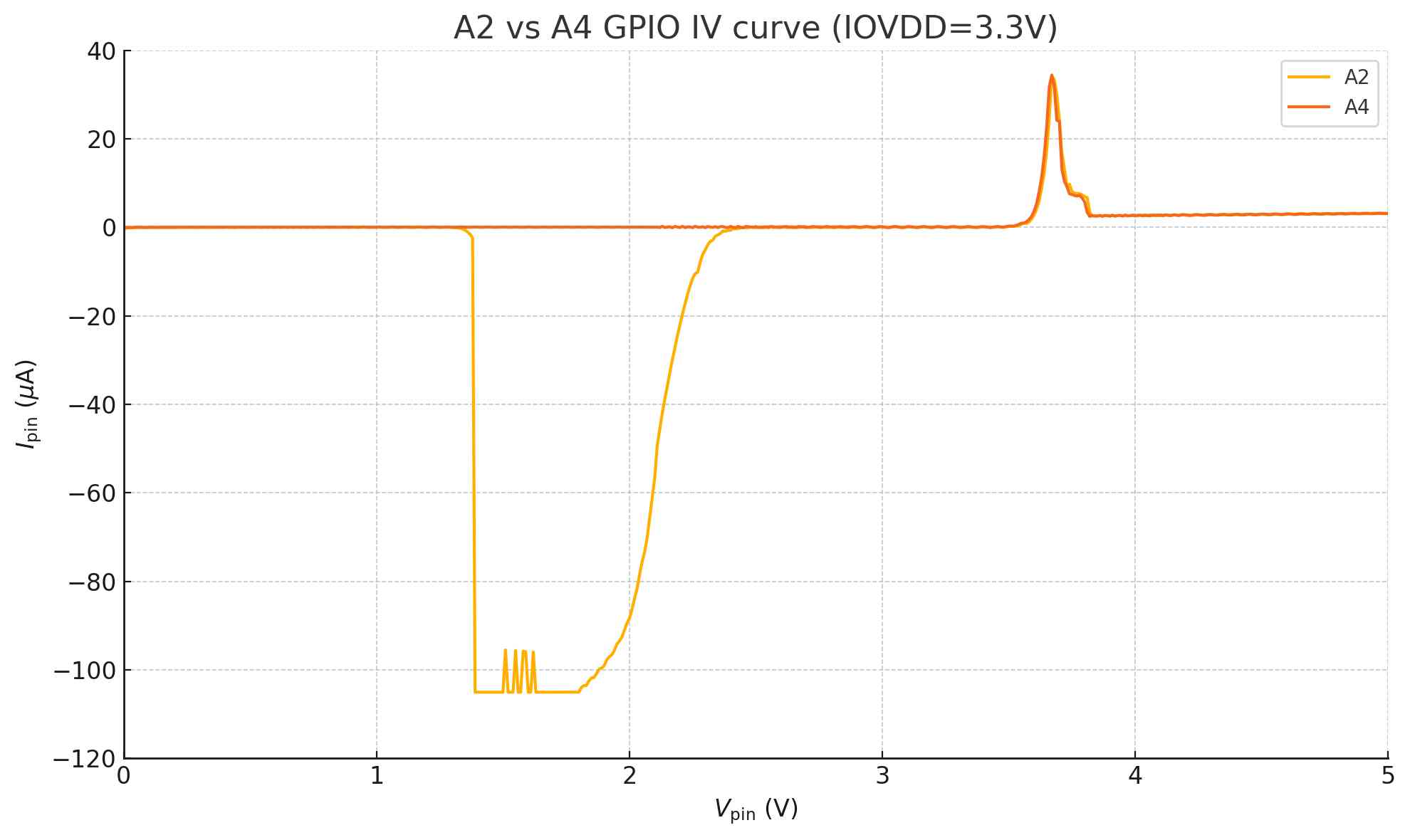

Tout d’abord, et c’est essentiel pour la majorité des utilisateurs, l’Erratum 9 a été corrigé. Une petite modification a été apportée à la macro des pads pour éliminer les fuites indésirables côté haut du pad ; cette fuite était responsable de la forte excursion négative observée dans la courbe courant/tension du A2. Par conséquent, il n’est plus nécessaire d’ajouter des résistances externes pour tirer les entrées vers le bas, bien qu’elles puissent toujours être conservées dans les conceptions existantes.

Les errata 20, 21 et 24 sont des vulnérabilités de sécurité dans la ROM de démarrage, découvertes lors du RP2350 Hacking Challenge. Elles ont été corrigées dans la ROM de démarrage du A4, qui implémente en plus plusieurs stratégies défensives visant à réduire les risques d’exploitation futurs. Plusieurs errata fonctionnels mineurs dans cette ROM ont également été corrigés.

L’Erratum 16, une autre faille de sécurité découverte durant le challenge, concerne le comportement de l’OTP (One-Time Programmable) lorsque l’alimentation est coupée pendant une opération de lecture. Cela a été corrigé par des modifications du circuit d’encapsulation entourant la macro OTP.

L’Erratum 3, lié au comportement des registres GPIO_NSMASK sur les versions 60 broches des RP235x, a également été corrigé.

Qu’est-ce qui n’est pas corrigé dans le A4 ?

Une vulnérabilité OTP toujours ouverte malgré les corrections

L’un des gagnants du premier Hacking Challenge a mis en évidence une vulnérabilité dans la matrice de bits OTP elle-même. En utilisant une technique appelée Passive Voltage Contrast, ils ont réussi, de manière lente et coûteuse, à lire un OU bit à bit des paires de bits adjacents stockés dans l’OTP ; en théorie, cette attaque pourrait être étendue pour récupérer le contenu complet.

🔐 Que signifie « OU bit à bit sur l’OTP » ?

L’OTP (One-Time Programmable) est une mémoire spéciale qu’on ne peut écrire qu’une seule fois. Elle sert à stocker des éléments sensibles comme des clés de chiffrement ou des identifiants uniques directement dans le silicium.

Une attaque physique très poussée a permis de lire, de façon indirecte, le résultat du OU logique entre des paires de bits adjacents dans cette mémoire :

- Si les deux bits sont à 0 → le résultat est 0

- Si l’un des deux (ou les deux) est à 1 → le résultat est 1

Même si cette méthode ne permet pas de lire chaque bit individuellement, elle fragilise la confidentialité des données.

⚠️ Cette faille n’est pas corrigée dans la révision A4 du RP2350. Raspberry Pi publiera bientôt des recommandations pour limiter les risques si vous devez stocker des secrets dans l’OTP.

Cette vulnérabilité n’est pas corrigée dans le stepping A4. Une note d’application à venir expliquera comment stocker des secrets dans l’OTP de manière à atténuer cette faille ainsi que des attaques futures potentielles.

Plusieurs autres errata non liés à la sécurité n’ont pas été corrigés, pour ceux-ci il existe des contournements, alors que la correction aurait nécessité une refonte complète du design.

RP2350 A4 : un simple metal spin aux effets concrets

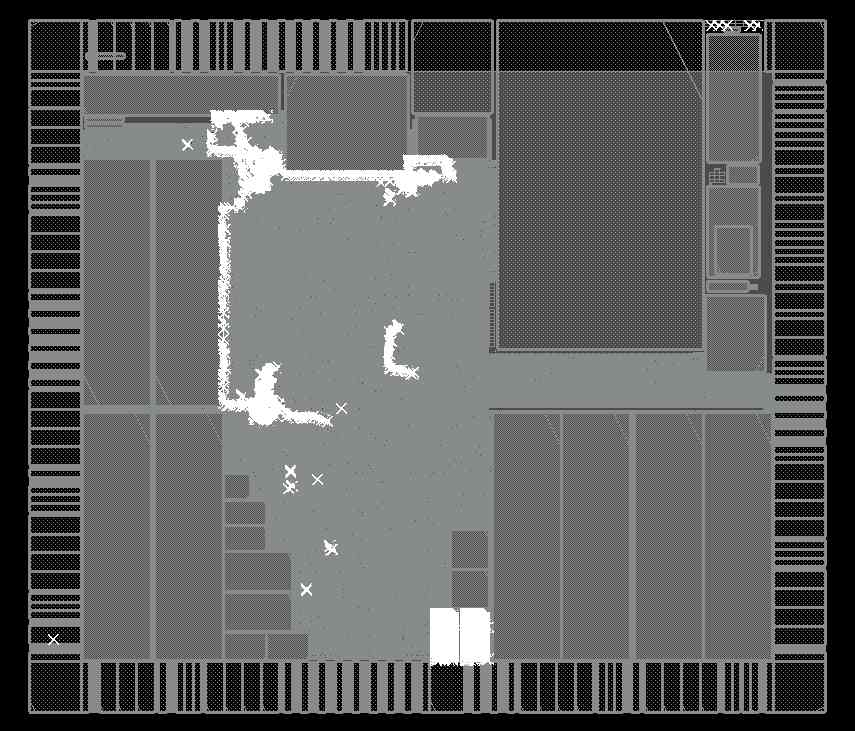

Le stepping A4 est ce que l’on appelle un metal spin : les changements fonctionnels, y compris la mise à jour de la ROM de démarrage, sont mis en œuvre en modifiant certaines couches métalliques reliant les portes logiques dans la puce. Une visualisation montre tous les emplacements modifiés entre A2 et A4 ; le bloc dense de modifications en bas de la puce correspond à la ROM de démarrage mise à jour.

En zoomant, on peut voir la mise en œuvre d’une correction individuelle (ici, une partie du renforcement de sécurité de l’OTP nécessaire pour corriger l’Erratum 16).

Comparaison A2 vs A4

FAQ

Comment savoir si j’ai un A2 ou un A4 ? Le numéro de version (stepping) est inscrit sur le dessus du boîtier.

Le A4 est-il compatible logiciellement avec le A2 ? Oui. Quelques modifications mineures ont été apportées à la version 2.2.0 du Pico SDK et à Picotool pour prendre en charge le stepping A4.

Le stepping A2 sera-t-il abandonné ? La production du A2 a été arrêtée, et toute la production a été transférée vers le A4. Les A2 restants ont été retirés des stocks de distribution. Le A4 permet le remplacement direct du A2 et les utilisateurs ne devraient rencontrer aucun problème lors de la migration.

Qu’est-il arrivé au A3 ? Le A3 était un stepping intermédiaire utilisé pour valider certaines des corrections incluses dans le A4.

Y aura-t-il un PCN dans le PIP ? La note de modification produit (PCN = Product Change Notice) pour la transition A2 vers A4 est disponible en ligne.

Les produits Pico 2 utiliseront-ils le A4 ? À terme, tous les produits Pico 2 utiliseront le stepping A4. Environ 30 000 unités du A3 seront utilisées pour fabriquer des Pico 2 et Pico 2 W, mais le A3 ne sera pas proposé aux clients achetant du silicium en volume.

Le brochage ou le boîtier ont-ils changé avec le A4 ? Non : le A4 ne modifie que les couches métalliques internes du die RP2350.

Faut-il toujours utiliser l’inductance polarisée et le quartz Abracon avec le A4 ? Oui : continuez à suivre le guide de conception matérielle ainsi que la nomenclature de référence.

Y aura-t-il un stepping A5 ? La Fondation n’a actuellement aucun plan pour un stepping A5. Il est cependant possible qu’à l’avenir, de nouvelles vulnérabilités ou problèmes fonctionnels soient découverts, auquel cas un stepping A5 pourra être envisagé.

RP2354 : mémoire flash intégrée (en die empilé) pour applications compactes

Le RP2354 combine deux puces (le microcontrôleur et la mémoire flash) dans un seul boîtier, en les empilant verticalement. C’est ce qu’on appelle un die stacking. Ce procédé permet de gagner de la place sur le circuit imprimé sans changer le brochage.

Jusqu’à présent, les microcontrôleurs de cette série s’appuyaient sur une mémoire flash externe, reliée via un bus QSPI, pour stocker les données de façon non volatile. Ce choix permettait d’ajuster facilement la capacité de stockage et de choisir son fournisseur, mais au prix d’un encombrement supplémentaire sur le circuit imprimé… et d’un peu de gymnastique côté approvisionnement. Avec le RP2354, Raspberry Pi simplifie la vie des concepteurs : une puce flash Winbond de 16 Mbit (soit 2 Mo) est désormais intégrée directement dans le boîtier. Une solution compacte, prête à l’emploi, qui ne coûte que 0,20 $ de plus par unité.

Structure tarifaire complète :

| Produit | Unité | Bobine 7″ | Bobine 13″ |

|---|---|---|---|

| RP2040 | $1.00 | $0.80 | $0.70 |

| RP2350A | $1.10 | $0.90 | $0.80 |

| RP2350B | $1.20 | $1.00 | $0.90 |

| RP2354A | $1.30 | $1.10 | $1.00 |

| RP2354B | $1.40 | $1.20 | $1.10 |

Microcontrôleur Raspberry Pi 5V tolérant : attention aux conditions

Pour ceux d’entre vous qui interfacent le RP2350 avec du matériel informatique rétro : bonne nouvelle ! Après une longue campagne de validation, le RP2350 est désormais officiellement tolérant au 5V !

⚠️ Attention à la tolérance 5 V !

Le RP2350 est désormais officiellement tolérant au 5 V, ce qui ouvre la porte à de nombreuses intégrations, notamment avec du matériel rétro.

Mais prudence : il est impératif que la tension IOVDD soit présente avant d’appliquer du 5 V sur une broche GPIO. Sinon, la patte risque d’être irrémédiablement endommagée.

👉 Pensez à consulter la fiche technique mise à jour pour bien respecter les conditions d’utilisation dans vos montages.

Sources

Article original : https://www.raspberrypi.com/news/rp2350-a4-rp2354-and-a-new-hacking-challenge/

Notice technique : https://datasheets.raspberrypi.com/rp2350/rp2350-datasheet.pdf